「AWS Certified Cloud Practitioner」を取得しました。GWから準備をしました。約一カ月で取得できました。仕事と勉強を両立するように心がけました。仕事が忙しいときは勉強をする事の優先順位を落としがちでした。

公式なバッチ登録はこちらです。

https://www.credly.com/go/hVMY2GMkBXTze34flfsOqw

WordPress(AWS)

「AWS Certified Cloud Practitioner」を取得しました。GWから準備をしました。約一カ月で取得できました。仕事と勉強を両立するように心がけました。仕事が忙しいときは勉強をする事の優先順位を落としがちでした。

公式なバッチ登録はこちらです。

https://www.credly.com/go/hVMY2GMkBXTze34flfsOqw

ChatGPTで文章を作成した事はありましたが、画像生成は初めてです。CGとしては良いですね。ほくろや顔の非対称性等は表現できていますね。好みかもしれませんが、写真のリアルさ、不完全さ、ノイズみたいなものが無いですね。

第15回横浜 WordPress Meetup 交流会 に参加しまし た。とても充実した回でした。

「Google Ads」、「 Google Adsense」でブログ広告収入を得ている方からブログへの広告の入れ方を聞いたり、入金される口座として手数料の安い「Wise」があることを知りました。Googleからブログを承認されるにはハードルがあるようですね。

私はAWSでWordPressを立ち上げていますが、レンタルサーバですとWordPress以下のLinuxなどを管理しなくてよいので、楽なことも再認識しました。その際は、「Xサーバー」や「さくらのレンタルサーバー」がおすすめであることを知りました。WordPressのブログの引っ越しの場合は、引っ越し元Aと引っ越し先Bのサーバの両方に「All-in-One WP Migration」プラグインを入れて、引っ越しができるそうですね。

ご自身の旅のブログを書いている方は、出先では スマフォアプリの 「JetPack」で逐次文章や写真は上げているそうです。あとで清書するそうです。また、スマフォで閲覧されることが大半であり、0.8秒で要不要の判断をされるという事で、WordPressのプラグインで「Cocoon」で欲しい情報にアクセスできるように工夫しているそうです。表示までのスピードも大事という事で「cloudways」の紹介もありました。

anycaはカーオーナーが車を登録して、借りたい人とのマッチングをするカーシェアのサービスです。

https://anyca.net/

私は車を持っていても登録しようとは思わないのですが、利用をしてきましたので、感じた事を列挙をします。車はTESLA model3です。沼津まで行ってきました。

・カーシェアのメリット。

一般的なレンタカー屋さんよりも安い。

一般的なレンタカー屋さんよりも車種が豊富。

オーナーと交渉すれば好きな時間で借りられる。(デメリットな部分もあり)

・カーシェアのデメリット。

オーナーと交渉しなければならない。待ち合わせ場所、時間等。

オーナーと実際に会うので、気を使う。

オーナーの私物が車に入っている。

オーナー/借り手で、お互いに変な人と知り合ってしまう可能性がある。

オーナー/借り手で、アプリ上でお互いに評価しなければならないが、悪い点はつけにくい。

・TESLA molde3ならではとして。

走行していて、安定感がありました。

アクセル踏みから加速開始までが早い。

オーナーさんは5回ほどH/Uの画面が黒画になり、路肩に車を止めて、車を再起動したそうです。普通の車だと有り得ないと思いました。

TESLAに限らず、初めて運転する車は、まずが慣れが必要と感じました。

右ハンドルですが、方向指示器が左にありました。

オートパイロットを試したかったのですが、画面上で選択する釦に「ベータ版」と記載があり、選択をやめました。

海上自衛隊の「くまの」が停泊していました。

2022年3月22日に就役した艦です。その為、かなりモダンなデザインで、かつ性能を有しています。自衛隊の艦船は30年程度使用するそうですね。

https://ja.wikipedia.org/wiki/くまの_(護衛艦・2代)

海上自衛隊の潜水艦が4隻ほど停泊していました。全て艦尾の舵が十字型でしたので「おやしお型」と推測しました。

https://ja.wikipedia.org/wiki/おやしお型潜水艦

横須賀にはアメリカ海軍と日本の海上自衛隊の基地があります。まず、米原子力空母のロナルドレーガンを見ました。艦載機は見えませんでした。約80機搭載出来ますが全て岩国基地に移動しているそうです。艦載機は空母が風上に向かって航行しているときに向かい風を利用して発艦します。寄港中は、万が一の時に発艦できない為、艦載機がいないそうです。

https://en.wikipedia.org/wiki/USS_Ronald_Reagan

京急汐入駅から船着き場までは6分くらいです。

12時から便に乗りましたが、朝早い方が雲が少なく、富士山、房総半島、東京都心がよく見えるそうです。

https://yokosuka-gunko.jp/

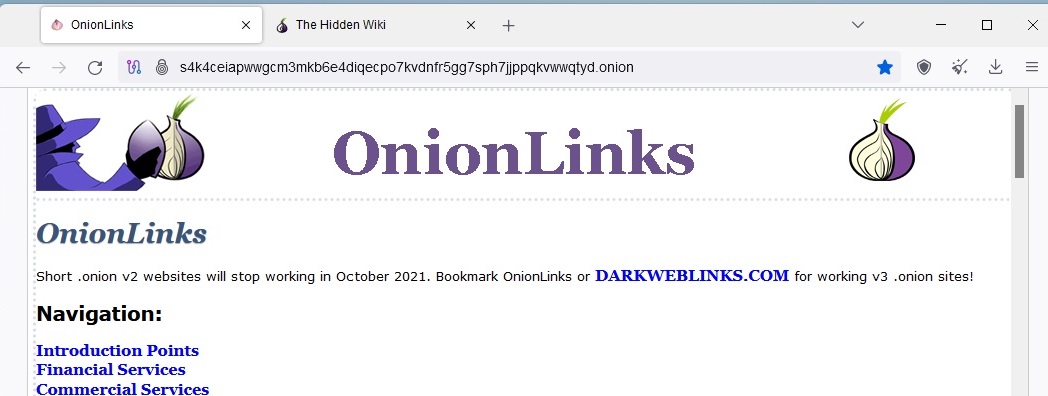

世界最大のダークサイトであるTorネットワークについて、Onionブラウザでアクセスしました。

Onionドメインですが、英数字56文字と基本的に意味の無い文字列でして、リンクがないと辿れません。まずはOnionLinksから辿っています。感想はブログには書けないので直接私まで聞いていください。

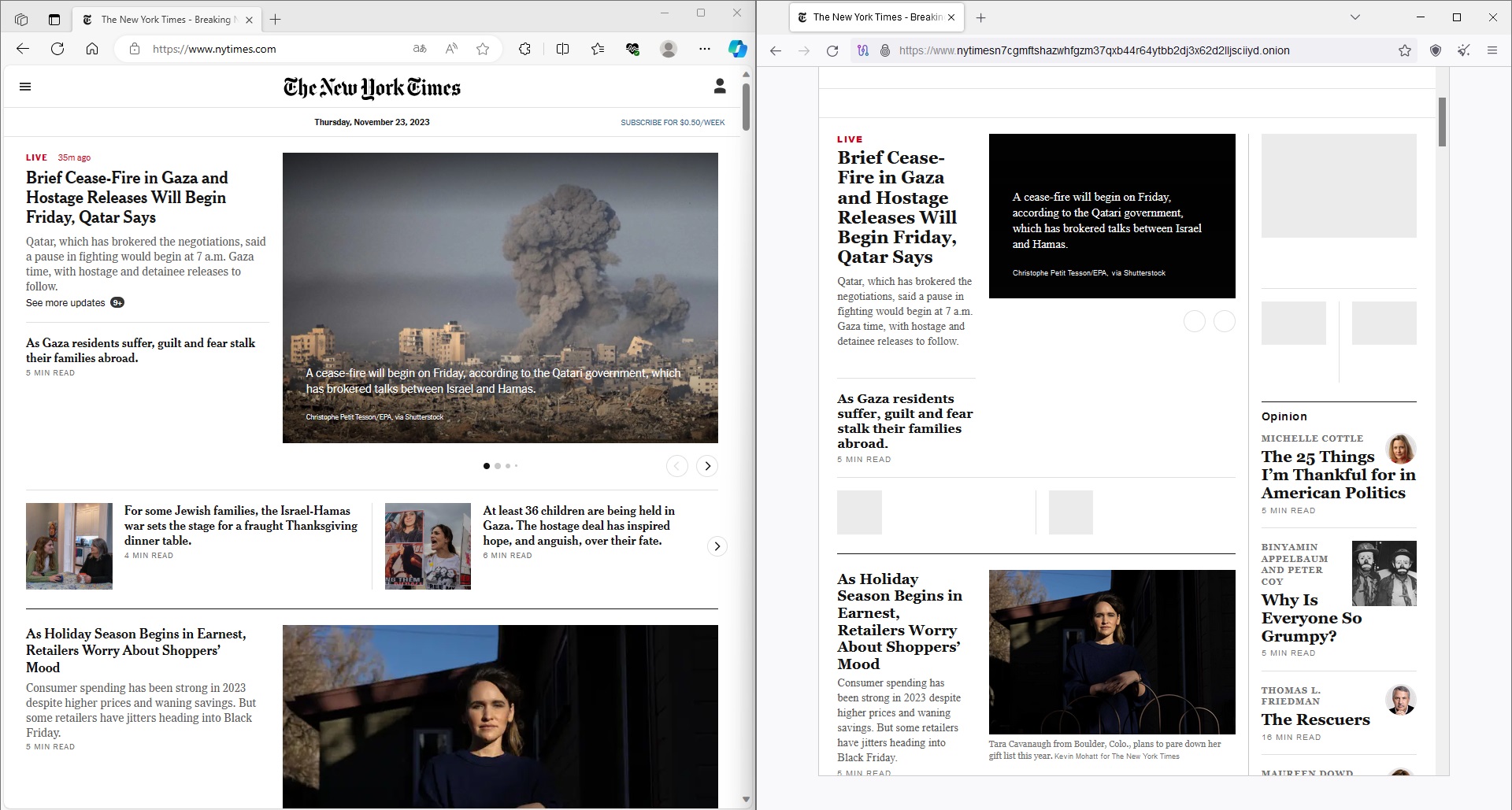

torブラウザ+VPNでアクセスをしています。左がEdgeからTheNewYorkTimesをアクセスしたもので、右はtorブラウザからダークサイトのTheNewYorkTimesをアクセスしたものです。

環境構築などを今後投稿予定です。参考になるサイトは下記です。

SECURITY – ケニー・シュロフのブログ (kennyshroff.com)